شاخصهای کلیدی در فرآیند مدیریت دارایی فناوری اطلاعات (ITAM)

در فرآیند مدیریت دارایی فناوری اطلاعات (ITAM)، پس از ایجاد و راهاندازی چهار مرحله اولیه، ارزیابی اثربخشی فرآیند بسیار مهم است. برای این منظور، مدیران باید KPI ها و معیارهای خاصی را در سه جبهه کلیدی: امنیت، انطباق، و مالی پیگیری کنند. این KPI ها به آنها کمک میکند تا نقاط ضعف را شناسایی کرده و در راستای بهبود مستمر گام بردارند.

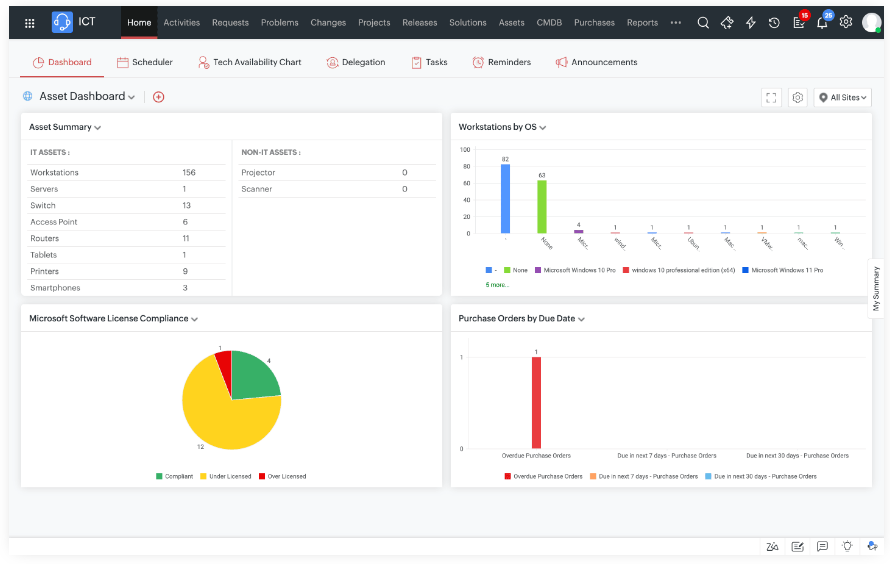

در زیر جدول KPI ها و معیارهای مربوط به امنیت، انطباق و مالی برای مدیریت دارایی فناوری اطلاعات آورده شده است:

| نوع KPI | KPI ها و معیارها |

| امنیت | - انطباق پچ در گروههای مختلف داراییها |

| امنیت | - داراییهایی با نرمافزار قدیمی، گروهبندی شده بر اساس بحرانی بودن |

| امنیت | - داراییهایی که به طور متوالی اسکن نشدهاند |

| امنیت | - تعداد داراییهای گمشده، داراییهای ارواح، دستگاههای BYOD |

| انطباق | - انطباق با مجوز نرمافزار - بیش از حد استفاده شده یا کم استفاده - گروهبندی شده بر اساس نرمافزار |

| انطباق | - تاسیسات بدون مجوز |

| انطباق | - قراردادهای مجوز نرمافزار منقضی شده |

| مالی | - هزینه کل مالکیت (TCO) |

| مالی | - روند استهلاک داراییها |

| مالی | - عملکرد فروشندگان و تأمینکنندگان |

| مالی | - تقاضای پیشبینیشده برای داراییهای فناوری اطلاعات (شامل ورود کارکنان جدید) |

این KPI ها به مدیران IT کمک میکند تا وضعیت داراییها را در هر سه جنبه امنیت، انطباق و مالی تحت نظر داشته و اقدامات بهینهسازی را به موقع انجام دهند.

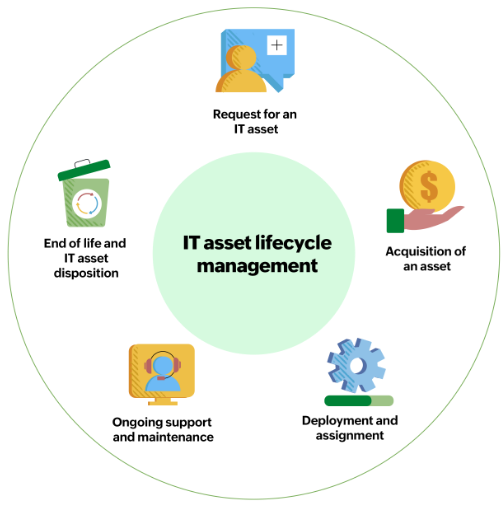

پنج مرحله چرخه عمر دارایی فناوری اطلاعات

استراتژی عملی مدیریت چرخه عمر داراییهای فناوری اطلاعات به تیمهای فناوری اطلاعات این امکان را میدهد که زمان بیشتری برای تأمین داراییها داشته باشند، به جای آنکه در موقعیتهای اضطراری و با تلاشهای لحظه آخری به نیازهای دارایی پاسخ دهند.

هرچند که سازمانها ممکن است چرخه عمر دارایی خود را متناسب با فرآیندهای خاص خود تعریف کنند، یک الگوی عمومی وجود دارد که میتوان آن را بهراحتی اتخاذ و تنظیم کرد.

مراحل اصلی چرخه عمر دارایی فناوری اطلاعات عبارتند از:

- درخواست دارایی فناوری اطلاعات

این مرحله زمانی آغاز میشود که نیاز به دارایی مشخص میشود، که میتواند از یک درخواست خدمات از سوی کارکنان، نیاز به تهیه دارایی برای کارکنان جدید یا جایگزینی داراییهایی که به پایان عمر خود نزدیک شدهاند، ناشی شود. - کسب دارایی

تیم فناوری اطلاعات باید از یک سیاست تدارکاتی از پیش تعیین شده پیروی کند، که شامل بررسی فروشندگان و تأمینکنندگان، برقراری روابط زنجیره تأمین و دریافت قیمت از تأمینکنندگان تاییدشده است. سپس سفارش خرید صادر میشود تا دارایی تهیه شود. - استقرار و تخصیص

پس از دریافت دارایی، آن را اسکن کرده و به موجودی دارایی فناوری اطلاعات اضافه میکنیم. سپس، دارایی باید از نظر سختافزاری و نرمافزاری پیکربندی شود تا آماده استفاده گردد. - پشتیبانی و نگهداری مداوم

دارایی فناوری اطلاعات ممکن است در طول عمر خود دچار تغییرات مالکیت شود، که باید در تاریخچه حسابرسی آن ثبت و نگهداری شود. مدیران دارایی باید عملکرد، هزینه مالکیت، انطباق با مجوز نرمافزار، تاریخ انقضای قرارداد و محاسبات استهلاک را به دقت بررسی کنند. - پایان عمر و واگذاری داراییهای فناوری اطلاعات (ITAD)

زمانی که دارایی به پایان عمر خود میرسد یا غیرقابل استفاده میشود، مدیران دارایی باید درباره نحوه دفع آن برنامهریزی کنند. این مرحله شامل بازیابی دارایی، پاکسازی دادههای حیاتی، و به روز رسانی موجودی داراییها و CMDB است.

واگذاری داراییها ممکن است شامل بازیافت، فروش برای نجات ارزش یا دفع از طریق شرکتهای شخص ثالث باشد.

واگذاری دارایی نباید یک فکر بعدی باشد!

در حالی که به نظر میرسد دور انداختن یک دارایی فناوری اطلاعات کار سادهای باشد، ملاحظات اساسی قانونی، مالی و زیستمحیطی وجود دارند که نباید نادیده گرفته شوند.

- جنبههای مالی:

مدیران داراییهای فناوری اطلاعات باید بدانند که این داراییها بخشی از ترازنامه سازمان هستند و در صورتی که عمر یک دارایی قابل تمدید باشد، نوسازی آن باید قبل از تصمیم به دفع آن در نظر گرفته شود. این تصمیم نه تنها بر روی بودجه تأثیر میگذارد، بلکه بر ارزشهای مالی سازمان نیز اثرگذار است. - جنبههای حقوقی:

رسانههای ذخیرهسازی دادهها در داراییهای فناوری اطلاعات، مانند ایستگاههای کاری و سرورها، ممکن است حاوی اطلاعات حساس سازمانی یا اطلاعات شناسایی شخصی (PII) مشتریان یا کارکنان باشند. سازمانها باید از پروسههای ضدعفونی غیرقابل برگشت استفاده کنند تا از نقض قوانین محافظت از دادهها (مانند GDPR یا HIPAA) جلوگیری کنند و همزمان از پشتیبانگیری ایمن از دادهها اطمینان حاصل نمایند. - جنبههای زیستمحیطی:

داراییهای فناوری اطلاعات از مواد مختلفی مانند پلاستیک، فلزات، نیمههادیها، لاستیک و آلیاژها ساخته میشوند. اگر این مواد به شیوههای پایدار دفع نشوند، میتوانند آسیبهای جدی به محیط زیست وارد کنند. بنابراین، دفع مناسب و پایدار این مواد از اهمیت بالایی برخوردار است.

راه انطباق با مقررات در فناوری اطلاعات با ITAM آغاز میشود!

انطباق با ITAM

با دیجیتال شدن کسبوکارها و تمرکز بر اهداف تجربه و تمایز از رقبا، این سفر با چالشهای امنیت سایبری، از جمله تهدیدهایی که به طور فعال به دنبال بهرهبرداری از آسیبپذیریها در داراییهای فناوری اطلاعات هستند، همراه است. برای مقابله با این چالشها، دولتها و سازمانهای بینالمللی مقررات مختلفی را برای حفظ حریم خصوصی و حفاظت از دادهها وضع کردهاند. اولین گام برای انطباق با این مقررات، پیادهسازی یک استراتژی موثر مدیریت دارایی فناوری اطلاعات (ITAM) است.

در اینجا برخی از کنترلها و الزامات نظارتی خاص و پیامدهای ITAM مربوط به آنها آورده شده است:

- حفاظت از دادهها:

برای رعایت مقرراتی مانند GDPR و HIPAA، سازمانها باید قادر باشند اطلاعات حساس را شناسایی، ردیابی و محافظت کنند. سیستمهای ITAM به سازمانها این امکان را میدهند که داراییهای فناوری اطلاعات خود را بهطور کامل مستند کرده و اطلاعات حساس را از طریق کنترلهای امنیتی دقیق محافظت کنند. - حفظ حریم خصوصی:

پیروی از قوانین حفظ حریم خصوصی به این معناست که سازمانها باید از داراییهای خود در برابر دسترسی غیرمجاز و سوءاستفادهها محافظت کنند. ITAM با فراهم کردن ابزارهای ردیابی و مدیریت داراییها، به شرکتها کمک میکند تا اطمینان حاصل کنند که فقط افراد مجاز به اطلاعات حساس دسترسی دارند. - مقررات پایداری:

سازمانها باید از طریق ITAM قابلیتهای لازم برای ردیابی و مدیریت داراییهای فناوری اطلاعات در طول چرخه عمر آنها را داشته باشند. این به کاهش اثرات زیستمحیطی کمک کرده و انطباق با مقررات پایداری را تضمین میکند.

با پیادهسازی یک سیستم ITAM جامع، سازمانها میتوانند بهطور مؤثر با مقررات تطابق داشته و از امنیت و انطباق خود در برابر تهدیدات سایبری اطمینان حاصل کنند.

در اینجا جدول مورد نظر شما براساس دستورالعملها و الزامات نظارتی به همراه پیامدهای ITAM آمده است:

| دستورات/استانداردهای نظارتی | کنترل ها / الزامات | پیامدهای ITAM |

| PCI DSS 4.0 | مورد نیاز 12.5.1: فهرستی از اجزای سیستم که در محدوده PCI DSS هستند، از جمله شرح عملکرد/استفاده، نگهداری میشود و به روز نگه داشته میشود. | کشف جامع داراییهای فناوری اطلاعات موجودی ITAM تک و به روز تأیید مالکیت و مدیریت چرخه عمر |

| ایزو 27001:2022 | 5.9 اطلاعات و سایر داراییهای مرتبط 5.10 استفاده قابل قبول از اطلاعات و سایر داراییهای مرتبط 5.11 بازگشت داراییها A 5.15 کنترل دسترسی مدیریت هویت 5.16 | کشف جامع داراییهای فناوری اطلاعات موجودی ITAM تک و به روز خط مشی رایج ITAM از جمله استفاده قابل قبول کارکنان از داراییهای فناوری اطلاعات خط مشی BYOD، در صورت وجود مدیریت وام دارایی و چرخه عمر ادغام در مدیریت اندپوینت، IAM و PAM |

| کنترلهای امنیتی حیاتی CIS | کنترل 1 CIS - موجودی و کنترل داراییهای سازمانی کنترل CIS 2: موجودی و کنترل داراییهای نرمافزاری کنترل CIS 3: حفاظت از دادهها کنترل 4 CIS - پیکربندی ایمن داراییها و نرمافزارهای سازمانی | موجودی ITAM تک و به روز مدیریت چرخه عمر دارایی فناوری اطلاعات مدیریت دارایی نرمافزار، از جمله مدیریت لایسنس نرمافزار قوی ادغام در مدیریت پچ، IAM و PAM |