یکی از اصول بنیادی در طراحی زیرساختهای امن فناوری اطلاعات، جلوگیری از در معرض قرار گرفتن مستقیم سرورهای داخلی در برابر اینترنت است. سرورهایی که درون شبکه سازمانی فعالیت میکنند – بهویژه آنهایی که دادههای حساس یا سرویسهای مدیریتی ارائه میدهند – نباید مستقیماً از بیرون قابل دسترسی باشند. چرا که این وضعیت، سطح حمله (Attack Surface) را افزایش داده و ریسک نفوذ، بهرهبرداری از آسیبپذیریها و دسترسی غیرمجاز را بهمراتب بیشتر میکند.

استفاده از یک ناحیه ایزولهشده مانند DMZ و پیادهسازی سرور واسط (Secure Gateway) بهعنوان لایهای میانی بین اینترنت و شبکه داخلی، راهکاری مؤثر برای مقابله با این تهدیدها و تقویت امنیت ساختاری سازمان محسوب میشود.

در ادامه، فهرستی از دلایل فنی، امنیتی و عملیاتی یا به عبارتی سناریوهایی که استفاده از معماری DMZ ضروری یا توصیهشده است آورده شده است:

دلایل و سناریوهای استفاده از DMZ

| سناریو/دلیل | شرح |

|---|---|

| جلوگیری از دسترسی مستقیم به سرور داخلی از اینترنت | اگر سرور اصلی (مثلاً Endpoint Central، AD، یا DB) نباید بهصورت مستقیم در معرض اینترنت قرار گیرد، DMZ یک لایه حائل ایجاد میکند. |

| مدیریت کاربران راهدور (Roaming Users) | زمانیکه نیاز است کاربران خارج از سازمان یا دفاتر شعب به سیستمها متصل شوند، بدون ورود به شبکه داخلی، از طریق Gateway در DMZ این ارتباط امن برقرار میشود. |

| آپدیت و Patch از اینترنت بدون ریسک نفوذ مستقیم | در معماریهایی که نیاز به دریافت وصلههای امنیتی یا آپدیت نرمافزار از اینترنت است ولی نباید سرور داخلی به اینترنت متصل باشد. |

| نیاز به بازرسی ترافیک خارجی قبل از ورود به شبکه داخلی | با قرار دادن Gateway یا Proxy در DMZ، میتوان ترافیک را بررسی، فیلتر یا لاگبرداری کرد. |

| استفاده از سرورهایی که باید هم با شبکه داخلی و هم با اینترنت ارتباط داشته باشند | مثلاً سرور Secure Gateway، Web Server، Mail Relay، Reverse Proxy، VPN Gateway و... |

| پیادهسازی معماری Zero Trust یا Least Privilege | در معماریهایی که اصل تفکیک لایهها برای امنیت اجرا میشود، DMZ بهعنوان منطقه میانی تعریف میشود. |

| کاهش سطح حمله به شبکه اصلی (LAN) | با محدود کردن تعداد سرویسهایی که مستقیماً با شبکه بیرونی کار میکنند، ریسک نفوذ به شبکه کاهش مییابد. |

| نیاز به انجام تستهای امنیتی، Red Team و نفوذپذیری در محیط کنترلشده | میتوان تستهای برونسازمانی را روی سرورهای DMZ انجام داد بدون تأثیر بر شبکه داخلی. |

| اتصال به سامانههای دولتی یا بانکی که دسترسی مستقیمی به شبکه داخلی ندارند | برای ارتباط امن با درگاههای خاص که فقط IP یا VPN خاصی را مجاز میدانند. |

| برگزاری رویدادهای عمومی، پورتالها یا سامانههای تحت وب برای مشتریان/مراجعهکنندگان | سامانههای رو به اینترنت (مانند فرمهای ثبتنام، سامانه پشتیبانی و...) باید در DMZ قرار گیرند تا از شبکه داخلی جدا باشند. |

چگونه سرور Gateway امن را در ناحیه DMZ پیادهسازی کنیم؟

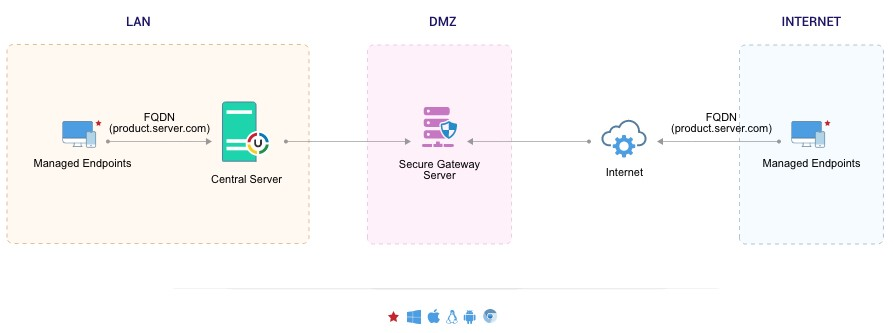

ناحیه غیرنظامی (DMZ) با ایجاد یک لایه امنیتی اضافی برای رایانههای داخلی سازمان، از دادهها و اطلاعات در برابر نشت و آسیبپذیریها محافظت میکند. DMZ نقش یک بافر را ایفا میکند و مانع از دسترسی مستقیم سرور Endpoint Central به اینترنت میشود.

DMZ چگونه کار میکند؟

زمانی که یک سرور Gateway امن در DMZ قرار میگیرد و بین یک یا دو فایروال مستقر میشود، شبکه داخلی Endpoint Central از دسترسی خارجی ایمن میگردد. DMZ با محدود کردن دسترسی از راه دور به سرورهای داخلی حاوی اطلاعات ارزشمند یا حساس، یک لایه امنیتی اضافی فراهم میآورد. Agentهای دفاتر راه دور یا کاربران سیار که قصد ارتباط با سرور Endpoint Central را دارند، میتوانند بدون ورود به شبکه محلی، اطلاعات را دریافت و ارسال کنند.

توجه: اگر سرور Endpoint Central را مستقیماً در DMZ پیکربندی کنید، آن سرور به طور مستقیم در معرض اینترنت قرار خواهد گرفت.

ایمنسازی ارتباط از طریق Secure Gateway Server

سرور Gateway امن در Endpoint Central نقش دروازهبان ایمن را برای سرور مرکزی ایفا میکند. این سرور که مستقیماً به اینترنت متصل میشود، بهعنوان واسطهای بین سرور Endpoint Central و رایانههای شعب مختلف یا کاربران دورکار عمل میکند. تمام ارتباطات از سمت agentهای WAN (خارج از شبکه محلی) از طریق این Gateway منتقل میشوند. به این صورت که وقتی Agent میخواهد به سرور Endpoint Central متصل شود، ابتدا ارتباط با Gateway برقرار میشود و سپس Gateway اطلاعات را به سرور داخلی منتقل میکند.

چرا باید سرور Gateway را در شبکه DMZ مستقر کنیم؟

قرار دادن یک سرور Gateway امن در ناحیه DMZ مزایای زیادی دارد:

- ایمنسازی شبکه داخلی بدون اینکه سرور Endpoint Central به طور مستقیم به اینترنت متصل شود

- محافظت از ارتباط بین رایانههای خارج از شبکه (WAN) و سرور Endpoint Central

- کاهش خطر حملات و نفوذ از منابع خارجی با محدود کردن دسترسی از راه دور به سرورهای داخلی

در ادامه یک سناریوی کامل اجرایی برای پیادهسازی Secure Gateway Server در DMZ برای نرمافزار Endpoint Central آورده شده است:

سناریوی اجرایی برای پیادهسازی Secure Gateway در DMZ

هدف:مدیریت ایمن رایانهها و کاربران خارج از شبکه داخلی (مثل دورکارها و دفاتر شعب) بدون اینکه سرور مرکزی (LAN) در معرض اینترنت قرار گیرد.

معماری کلی:

[روتر اینترنت]

│

[فایروال اول]

│

[DMZ Network]

│

[Secure Gateway Server (Port 8027 HTTPS)]

│

[فایروال دوم]

│

[Endpoint Central Main Server (LAN - Port 8020 HTTPS)]

پیشنیازها:

- یک سرور مجزا در منطقه DMZ (ترجیحاً با IP عمومی یا DNS)

- باز بودن پورتهای زیر:

- 8027 TCP از سمت اینترنت به سمت Gateway

- 8020 TCP از Gateway به سمت سرور مرکزی در LAN

- نصب Java و زمان دقیق (NTP Sync) روی سرور Gateway

- تنظیم SSL certificate در Endpoint Central

🛠 مراحل پیادهسازی:

1. ایجاد Remote Office در Endpoint Central:

- ورود به کنسول مدیریتی →

Admin > Scope of Management > Remote Offices > Add Remote Office - انتخاب گزینه:

✅ Distribute agents through a Secure Gateway Server

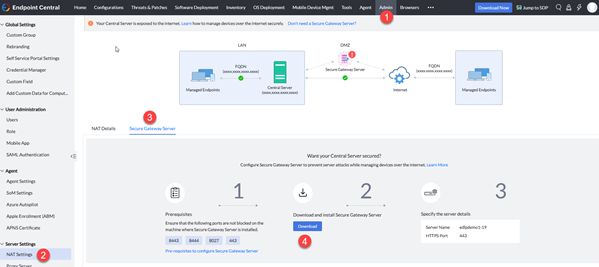

2. نصب Gateway Server در DMZ:

- دریافت Installer از Endpoint Central

- انتقال به سرور DMZ

- نصب نرمافزار و وارد کردن آدرس داخلی سرور اصلی (LAN)

- تایید اتصال موفق بین Gateway و سرور مرکزی

3. ساخت Agent برای کاربران WAN:

- در بخش Remote Office یک پکیج Agent بسازید که Gateway Server را به عنوان مسیر ارتباطی تنظیم کند

- ارسال Installer به کاربران شعب یا کاربران دورکار (از طریق ایمیل، لینک یا فلش)

نکات امنیتی:

- ارتباط بین Agent ↔ Gateway ↔ Main Server کاملاً از طریق HTTPS رمزگذاری شده است.

- در صورت نیاز، میتوانید در Gateway از SSL معتبر استفاده کنید.

- برای امنیت بیشتر، میتوان Gateway را در یک زیرشبکه جداگانه (VLAN) و بدون دسترسی مستقیم به LAN قرار داد.

نتیجه نهایی:

- کاربران دورکار و دفاتر شعب، بدون اینکه مستقیماً به سرور مرکزی وصل شوند، بهروزرسانی، نرمافزار، سیاستها و دستورات را از طریق Gateway دریافت میکنند.

- سرور داخلی هیچگونه دسترسی مستقیمی از اینترنت ندارد، و DMZ نقش محافظ را ایفا میکند.

در ادامه یک جدول چکلیست اجرایی کامل برای پیادهسازی Secure Gateway Server در DMZ برای Endpoint Central ارائه شده است:

چکلیست پیادهسازی Secure Gateway در DMZ

| گام اجرایی | شرح عملیات | مسئول اجرا | وضعیت |

|---|---|---|---|

| بررسی زیرساخت شبکه | اطمینان از وجود ناحیه DMZ، دو فایروال، و تخصیص IP مناسب | تیم شبکه | ☐ |

| تهیه سرور برای Gateway | تهیه یک ماشین مجازی یا فیزیکی در ناحیه DMZ | تیم زیرساخت | ☐ |

| باز کردن پورتها در فایروال | پورت 8027 از اینترنت به Gateway و 8020 از Gateway به LAN | تیم امنیت شبکه | ☐ |

| هماهنگسازی زمان سرورها (NTP Sync) | اطمینان از یکسان بودن ساعت Gateway و Main Server | تیم زیرساخت | ☐ |

| فعالسازی SSL در Endpoint Central | نصب و پیکربندی گواهی امنیتی SSL | تیم امنیت | ☐ |

| ساخت Remote Office در Endpoint Central | تعریف دفتر راه دور با استفاده از Secure Gateway | مدیر سیستم | ☐ |

| دریافت و نصب Gateway Installer در DMZ | انتقال و نصب فایل نصبی روی سرور DMZ | مدیر سیستم | ☐ |

| اتصال Gateway به سرور اصلی | تنظیم IP داخلی سرور و تست اتصال | مدیر سیستم | ☐ |

| ایجاد پکیج Agent برای کاربران WAN | ساخت Agent با تنظیم Gateway به عنوان مسیر ارتباط | مدیر Endpoint | ☐ |

| ارسال Agent به کاربران دورکار یا شعب | ارسال فایل نصبی یا لینک از طریق ایمیل یا سایر روشها | تیم IT | ☐ |

| بررسی لاگ ارتباط Agent ↔ Gateway ↔ Server | اطمینان از عملکرد صحیح ارتباط سهلایه | تیم نظارت | ☐ |

| مستندسازی و بکاپ از تنظیمات | ثبت کامل تنظیمات، IPها، پورتها و فایلهای نصب | تیم مستندسازی | ☐ |