فهرست مطالب:

- پیشنیازها

- وضعیتهای گزارشگیری

- پورتهای مورد نیاز

- اضافه کردن دستگاهها در نرمافزار EventLog Analyzer

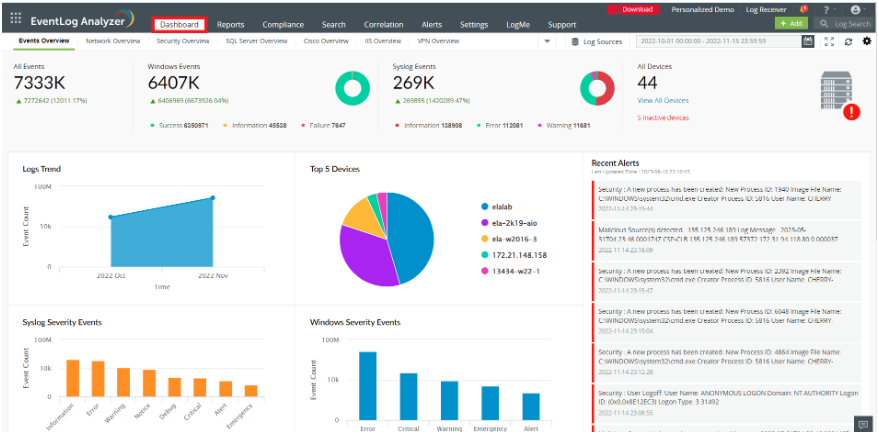

در دنیای امنیت سایبری و مدیریت سیستمها، نظارت بر لاگها یکی از مهمترین اقدامات برای شناسایی تهدیدات و حفظ سلامت زیرساختهای فناوری اطلاعات است. EventLog Analyzer ابزاری قدرتمند است که با جمعآوری، تحلیل، و ذخیرهسازی لاگهای سیستمی، دید کاملی از رویدادهای شبکه ارائه میدهد. اما برای راهاندازی و عملکرد بهینه آن، شناخت دقیق معماری، پورتها و الزامات اساسی ضروری است.

مشخصات سیستم برای EventLog Analyzer

این بخش مشخصات سیستم مورد نیاز برای نصب و استفاده از EventLog Analyzer (نسخههای توزیعشده و مستقل) را ذکر میکند.

سختافزار

راهحلهای مدیریت لاگ منابع زیادی مصرف میکنند، بنابراین انتخاب سختافزار مناسب تأثیر زیادی در عملکرد بهینه سیستم خواهد داشت. جدول زیر الزامات سختافزاری پیشنهادی را بر اساس نوع جریان داده نشان میدهد:

| عنوان | پایین | نرمال | بالا |

|---|---|---|---|

| تعداد هسته پردازنده | 6 | 12 | 24 |

| RAM | 16 GB | 32 GB | 48 GB |

| IOPS | 150 | 750 | 1500 |

| فضای دیسک | 1.2 TB | 3 TB | 4 TB |

| ظرفیت کارت شبکه | 1 GB/s | 1 GB/s | 10 GB/s |

| معماری CPU | 64-bit | 64-bit | 64-bit |

توجه: این مقادیر تقریبی هستند و توصیه میشود یک محیط آزمایشی مشابه محیط تولید با جزئیات ذکر شده در جدول فوق راهاندازی شود.

زیرساخت VM

- 100 درصد RAM/CPU به ماشین مجازی اختصاص داده شود که EventLog Analyzer را اجرا میکند.

- از Provisioning thick استفاده کنید زیرا Thin provisioning باعث افزایش تاخیر I/O میشود.

- ایجاد snapshot در VM توصیه نمیشود، زیرا باعث افزایش تاخیر I/O و کاهش عملکرد میشود.

پردازنده و RAM

- استفاده از پردازنده باید زیر 85% باشد تا عملکرد بهینه حفظ شود.

- 50% از حافظه RAM باید آزاد باشد برای استفاده بهینه از Elasticsearch.

دیسک

- ذخیرهسازی محلی (DAS) به همراه SSD توصیه میشود.

- فقط درایوهای محلی و راه دور (NAS) برای ذخیرهسازی دادههای جستجو و آرشیو پشتیبانی میشوند.

مرورگرهای وب

EventLog Analyzer با مرورگرهای زیر تست شده است و حداقل باید رزولوشن صفحه 1024x768 را پشتیبانی کند:

- Microsoft Edge

- Firefox 4 و بالاتر

- Chrome 8 و بالاتر

پایگاهدادهها

پایگاهدادههای زیر بهعنوان پایگاهداده پشتیبانیشده توسط EventLog Analyzer استفاده میشوند:

- پایگاهداده همراه محصول: PostgreSQL

- پایگاهدادههای خارجی: Microsoft SQL 2012 و بالاتر

سیستمعاملها

EventLog Analyzer میتواند روی سیستمعاملهای زیر نصب شود:

- برای ارزیابی:

- Windows 8 و بالاتر (یا Windows Server 2012)

- Ubuntu 14 و بالاتر / CentOS 7 و بالاتر / Red Hat 7 و بالاتر / Opensuse 15 و بالاتر

- برای تولید:

- Windows Server 2022/2019/2016/2012 R2/2012

- Ubuntu 14 و بالاتر / Red Hat 7 و بالاتر / CentOS 7 و بالاتر

سرور نصبی

راهحلهای SIEM منابع زیادی مصرف میکنند. پیشنهاد میشود که یک سرور اختصاصی برای عملکرد بهینه آنها فراهم شود. EventLog Analyzer از Elasticsearch استفاده میکند و این فرایند باید از حافظه خارج از پشته برای عملکرد بهتر استفاده کند.

نتایج نهایی

- پردازنده: حداقل 2.4 GHz، پیشنهاد شده 3 GHz

- هسته: حداقل 12، پیشنهاد شده 16

- RAM: حداقل 64 GB

- فضای دیسک: حداقل 1.2 TB، پیشنهاد شده 1.5 TB

- IOPS: حداقل 1500

ابزار محاسبه نیازمندیهای سختافزاری: این ابزار به شما کمک میکند تا با توجه به میزان دادههای دریافتی، سختافزار مناسب را انتخاب کنید.

نسخه مستقل EventLog Analyzer

EventLog Analyzer یک راهکار جامع برای مدیریت لاگها و انطباق IT در سازمانها است که به صورت وبمحور عمل میکند. این ابزار از مکانیزمهای بدونعامل و با عامل برای جمعآوری لاگها از منابع مختلف در شبکه شما استفاده میکند و همچنین گزارشها، هشدارها و تحلیلهای امنیتی عمیقی را در اختیار شما قرار میدهد.

ماژولهای اصلی EventLog Analyzer

| ماژول | توضیحات |

|---|---|

| جمعآورنده لاگ | جمعآوری و متمرکز کردن دادههای لاگ از منابع مختلف در شبکه، با یا بدون عامل (Agent). قادر به جمعآوری لاگها از سیستمعاملها، پایگاههای داده، دستگاههای شبکه، دستگاههای امنیتی، برنامهها و دیگر منابع است. |

| موتور تجزیه | فیلتر کردن لاگهای غیرضروری (طبق تنظیمات مدیر) و تبدیل لاگهای خام به فرمت استاندارد. |

| پایگاه داده مرکزی | ذخیرهسازی اطلاعات پیکربندی کاربران و منابع لاگ. پایگاه داده پیشفرض PostgreSQL است و امکان مهاجرت به Microsoft SQL Server وجود دارد. |

| ساخت گزارش | پردازش لاگهای خام و نرمالشده برای ایجاد بیش از هزار گزارش پیشساخته (از جمله گزارشهای انطباق) و گزارشهای سفارشی. گزارشها به صورت زمانبندیشده تولید و به اشتراک گذاشته میشود. |

| هشدارها و مدیریت حادثه | ارسال اعلانهای ایمیلی و SMS بر اساس پروفایلهای هشدار پیکربندیشده؛ اختصاص حوادث به تکنسینها و ذخیره وضعیتها و اطلاعات مرتبط با هر حادثه. |

| جریانهای کاری خودکار | خودکارسازی پاسخ به حوادث از طریق جریانهای کاری از پیشتعریفشده که هنگام وقوع هشدارها فعال میشوند. |

| موتور جستجوی لاگ | جستجوی سریع در میلیونها لاگ در چند ثانیه با استفاده از موتور جستجو powered by Elasticsearch. ذخیرهسازی لاگهای تجزیهشده و دادههای گزارش و هشدار. |

| موتور همبستگی | همبستهسازی لاگها از منابع مختلف برای شناسایی حملات احتمالی و تولید گزارشهای امنیتی و هشدارهای جامع. |

| تهدیدشناسی | دریافت و ذخیرهسازی دادههای تهدید از فیدهای STIX/TAXII و سایر فیدهای منبعباز. مقایسه دادهها با رویدادهای شبکه و ایجاد هشدار تهدید در صورت شناسایی تهدیدات. |

| موتور بایگانی | ذخیرهسازی لاگهای فشردهشده (خام یا تجزیهشده) از تمامی دستگاهها و برنامهها در یک مکان مشخص. پیکربندی سیاستهای بایگانی بر اساس نیاز. |

جدول فوق نمای کلی از قابلیتها و ماژولهای اصلی EventLog Analyzer را نشان میدهد که به سازمانها کمک میکند تا به راحتی نظارت، امنیت و انطباق IT خود را مدیریت کنند.

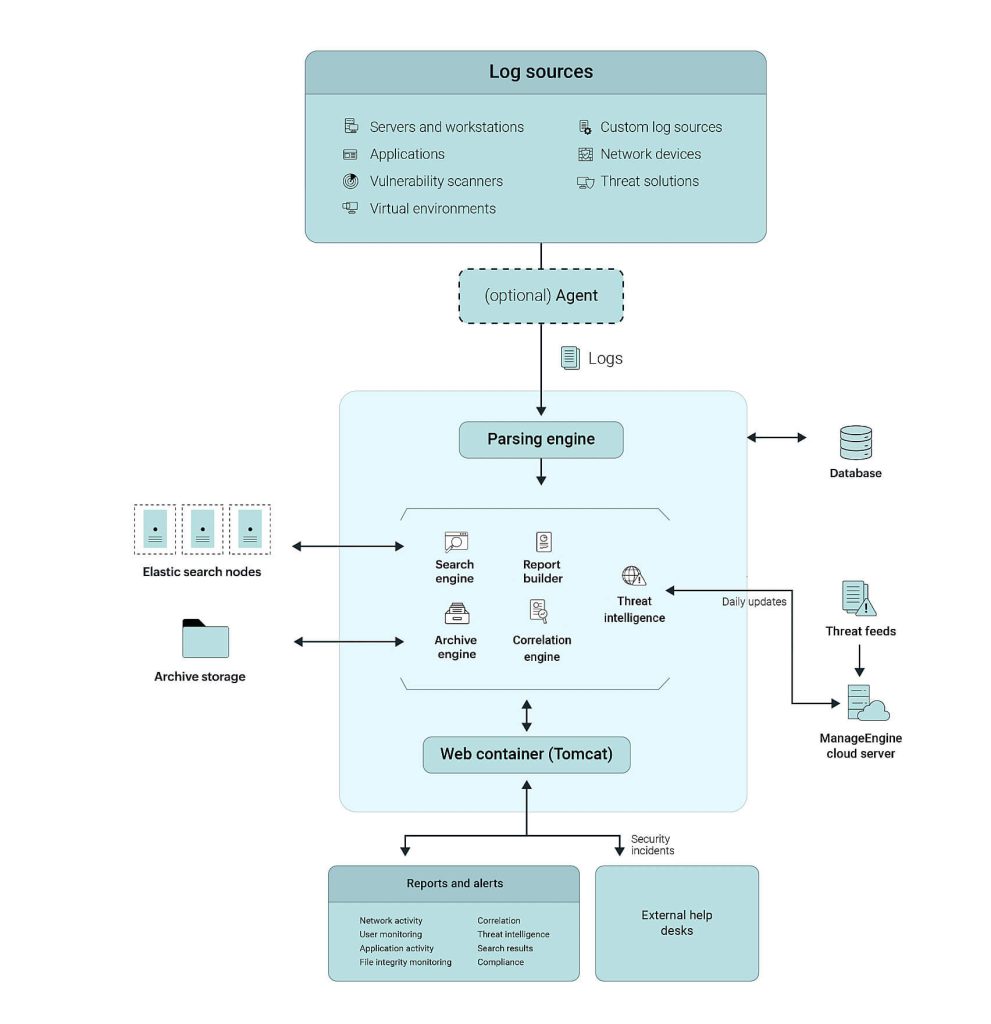

معماری EventLog Analyzer

تصویر فوق یک نمودار معماری سیستم مدیریت لاگها و امنیت را نشان میدهد. این سیستم از منابع مختلفی مانند سرورها، ایستگاههای کاری، برنامهها، اسکنرهای آسیبپذیری، محیطهای مجازی و دستگاههای شبکه لاگها را جمعآوری میکند. این لاگها توسط یک موتور تجزیه و تحلیل میشوند و در یک پایگاه داده ذخیره میشوند.

سپس، این دادهها توسط موتورهای جستجو مانند Elasticsearch پردازش میشوند و برای ایجاد گزارشها، همبستگی رویدادها و نظارت بر فعالیتهای شبکه و کاربران استفاده میشوند. سیستم همچنین از اطلاعات تهدیدات و بهروزرسانیهای روزانه برای بهبود امنیت استفاده میکند.

موتورهای همبستگی و هوش تهدیدات به شناسایی و پاسخ به حوادث امنیتی کمک میکنند. گزارشها و هشدارها تولید میشوند و فعالیتهای برنامهها و یکپارچگی فایلها نظارت میشوند. این سیستم میتواند با کمک دسکهای کمک خارجی و انطباق با استانداردهای امنیتی، امنیت شبکه را بهبود بخشد.

این معماری به سازمانها کمک میکند تا لاگها را به طور موثر مدیریت کنند، تهدیدات امنیتی را شناسایی کنند و به آنها پاسخ دهند.

مراحل معماری سیستم مدیریت لاگها و امنیت EventLog Analyzer

| مراحل معماری | عنوان | شرح |

|---|---|---|

| مرحله نخست | جمعآوری لاگها | لاگها از منابع مختلف مانند سرورها، ایستگاههای کاری، برنامهها، اسکنرهای آسیبپذیری، محیطهای مجازی و دستگاههای شبکه جمعآوری میشوند. |

| مرحله دوم | تجزیه و تحلیل لاگها | لاگها توسط یک موتور تجزیه (Parsing Engine) تجزیه و تحلیل میشوند تا دادههای ساختاریافته و قابل استفاده ایجاد شود. |

| مرحله چهارم | ذخیرهسازی دادهها | دادههای تجزیه شده در یک پایگاه داده ذخیره میشوند. این پایگاه داده میتواند شامل گرههای Elasticsearch برای جستجو و بازیابی سریع دادهها باشد. |

| مرحله پنجم | پردازش و جستجوی دادهها | موتور جستجو (Search Engine) مانند Elasticsearch برای پردازش و جستجوی دادهها استفاده میشود. این مرحله به شناسایی الگوها و ناهنجاریها کمک میکند. |

| مرحله ششم | همبستگی رویدادها | موتور همبستگی (Correlation Engine) رویدادهای مختلف را تحلیل میکند تا ارتباط بین آنها را شناسایی کند و حوادث امنیتی احتمالی را تشخیص دهد. |

| مرحله هفتم | استفاده از هوش تهدیدات | اطلاعات تهدیدات (Threat Intelligence) و بهروزرسانیهای روزانه (Daily Updates) برای بهبود تشخیص تهدیدات و پاسخ به آنها استفاده میشوند. |

| مرحله هشتم | نظارت و گزارشدهی | سیستم فعالیتهای شبکه، کاربران، برنامهها و یکپارچگی فایلها را نظارت میکند. گزارشها و هشدارها (Reports and Alerts) تولید میشوند تا به تیمهای امنیتی کمک کنند. |

| مرحله نهم | انطباق و پشتیبانی | سیستم اطمینان حاصل میکند که فعالیتها با استانداردهای امنیتی مطابقت دارند (Compliance) و از دسکهای کمک خارجی (External Help Desks) برای پشتیبانی استفاده میکند. |

| مرحله دهم | بایگانی و ذخیرهسازی بلندمدت | دادههای قدیمیتر در سیستم بایگانی (Archive Storage) ذخیره میشوند تا در صورت نیاز در آینده قابل دسترسی باشند. |

این جدول مراحل اصلی سیستم مدیریت لاگها و امنیت را به طور خلاصه و ساختارمند نشان میدهد.

نسخه توزیعشده EventLog Analyzer

نسخه توزیعشده EventLog Analyzer برای زمانی مفید است که شبکه شما شامل بیش از هزار منبع لاگ باشد یا اگر شبکه شما در چندین منطقه جغرافیایی گسترده شده باشد. این نسخه همچنین مدل مناسبی برای ارائهدهندگان خدمات امنیتی مدیریتشده (MSSPs) است. این نسخه از معماری توزیعشده پیروی میکند که در آن چندین سرور مدیریتشده توسط یک سرور مرکزی مدیریت میشوند.

- سرور مدیریتکننده: یک سرور مرکزی است که به مدیر این امکان را میدهد تا کنترل کاملی بر روی تمام شبکه داشته باشد.

- سرور مدیریتشده: هر سرور مدیریتشده نظارت بر بخشی از شبکه را بر عهده دارد و دقیقاً مانند نسخه مستقل که پیشتر توضیح داده شد عمل میکند.

جدول وضعیتهای معمول مرتبط با نرمافزار EventLog Analyzer:

نرمافزار EventLog Analyzer شبیه هر سیستم و نرمافزاری در پسزمینه، بیوقفه در حال تولید لاگهایی از فعالیتهای خود است؛ گویی زمزمهای دائمی از رخدادها، هشدارها و پیامهای نامرئی که تنها چشمان تیزبین ابزارهای نظارت بر لاگها قادر به شنیدن آن هستند. این ابزارها همان نگهبانان خاموشیاند که میان آشفتگی دادهها به دنبال نظم و نشانههای حیاتی میگردند—از خطاهای سیستمی گرفته تا رفتارهای مشکوک و رخدادهای امنیتی. اما چگونه این ابزارها وضعیت خود را نشان میدهند؟ از "Listening for Logs" که بهمعنای آمادهباش برای دریافت دادههاست تا "Error in Logging" که زنگ خطری برای مشکلات در فرآیند ثبت گزارشها محسوب میشود، هر وضعیت داستانی از آنچه در پشت صحنه میگذرد، روایت میکند. بیایید نگاهی بیندازیم به زبان پنهان این ابزارها و آنچه هر وضعیت دربارهی عملکرد آنها میگوید.

| وضعیت | توضیح |

|---|---|

| Listening for Logs | سیستم در حال گوش دادن و دریافت لاگها است. |

| Collecting Logs | لاگها در حال جمعآوری و پردازش هستند. |

| Processing Logs | لاگها بررسی و تحلیل میشوند. |

| Idle / Waiting for Logs | سیستم آماده است اما هنوز لاگی دریافت نکرده. |

| Error in Logging | مشکلی در دریافت یا پردازش لاگها رخ داده است. |

| Log Storage Full | فضای ذخیرهسازی لاگها پر شده و نیاز به پاکسازی یا افزایش ظرفیت دارد. |

| Stopped / Disabled | سیستم لاگگیری متوقف یا غیرفعال شده است. |

| Streaming Logs | لاگها در زمان واقعی نمایش داده یا ارسال میشوند. |

الزامات اساسی EventLog Analyzer

در این راهنما، تمامی پورتهای مورد نیاز، مسیرهای ارتباطی و مجوزهای لازم برای اجرای EventLog Analyzer را بررسی میکنیم تا بتوانید بدون مشکل، امنیت و کارایی سیستمهای خود را ارتقا دهید.

| پورت | توضیحات |

|---|---|

| 8400 | پورت پیشفرض HTTP برای وبسرور EventLog Analyzer و ارتباط بین عامل راه دور (Remote Agent) و سرور EventLog Analyzer |

| 8445 | پورت پیشفرض HTTPS برای وبسرور EventLog Analyzer |

| 9300-9400 | پورتهای مورد استفاده توسط سرور Elasticsearch برای ذخیرهسازی دادههای لاگ |

| 33335 | پورت مورد استفاده برای اتصال به پایگاه داده پیشفرض PostgreSQL |

| 135, 139, 445 | پورتهای مورد نیاز برای جمعآوری لاگهای WMI |

| 513, 514 (UDP), 514 (TCP), 513 (TLS) | پورتهای مورد استفاده برای جمعآوری لاگهای Syslog |

| 5000, 5001, 5002 | پورتهای UDP داخلی مورد استفاده برای ارتباط عامل (Agent) با سرور |

کشف دامنه ویندوز (Windows Domain Discovery)

| پورت | ورودی (Inbound) | خروجی (Outbound) | سرویس | مجوزها و دسترسیهای اضافی |

|---|---|---|---|---|

| TCP/389 | کنترلکننده دامنه (Domain Controller) | سرور EventLog Analyzer | LDAP | - کاربر باید مجوز خواندن اشیای دامنه Active Directory را داشته باشد. - باید مجوز اجرای کوئری LDAP در ADS_SECURE_AUTHENTICATION را داشته باشد. |

مسیرهای مربوط به نرمافزار

\\<ipaddress>\Admin$\TEMP\_MACHINE\SYSTEM\CurrentControl\ZOHO Corp\EventLog Analyzer\

راهنمای پیکربندی ایجنتها برای جمعآوری لاگ در EventLog Analyzer

EventLog Analyzer یک راهکار جامع SIEM (مدیریت اطلاعات و رویدادهای امنیتی) است که قادر به جمعآوری لاگهای رویداد ویندوز از طریق دو روش میباشد:

- روش جمعآوری لاگ بدون ایجنت (Agent-less)

- روش جمعآوری لاگ با ایجنت (Agent-based)

اینکه کدام روش برای جمعآوری لاگها بهتر است به نیازهای سازمان بستگی دارد. در این راهنما، معماری و پیکربندی ایجنتها برای جمعآوری لاگ توضیح داده شده است.

جمعآوری لاگ با ایجنت (Agent-based Log Collection)

جمعآوری لاگ با ایجنت به ویژه برای جمعآوری آسان لاگها از طریق WAN و دیوارههای آتش مفید است. یکی از عواملی که باعث میشود از ایجنت برای جمعآوری لاگ استفاده شود، عدم برقراری اتصال شبکهای است. همچنین، ایجنتها برای جمعآوری لاگ از دستگاههایی که در نواحی محدود شبکه شما قرار دارند، مانند DMZها، مفید هستند.

مواردی که باید از جمعآوری لاگ با ایجنت استفاده کنید:

- زمانی که سیاست امنیتی IT سازمان شما اجازه دسترسی به پورتهای ارتباطی WMI/DCOM در دستگاههای ویندوزی (مانند سرور، ایستگاه کاری یا کنترلر دامنه) را نمیدهد.

- زمانی که هیچ اتصال شبکهای بین سرور نصبشده EventLog Analyzer و دستگاهی که قرار است لاگها از آن جمعآوری شوند، وجود ندارد.

- زمانی که به دنبال توزیع بار در شبکه خود هستید.

- برای جمعآوری آسان لاگ از طریق WANها و دیوارههای آتش.

- برای نظارت بر تغییرات بحرانی در فایلها و پوشهها از طریق ویژگی File Integrity Monitoring.

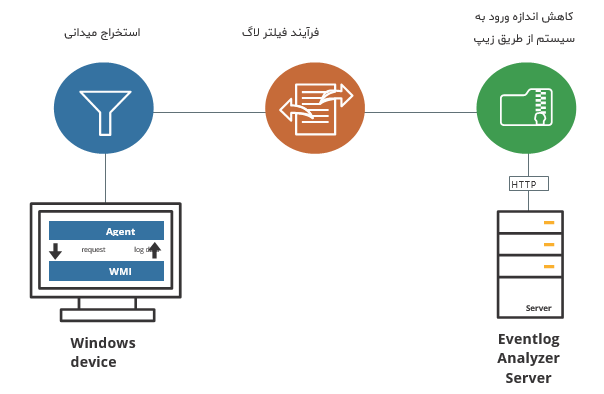

معماری جمعآوری لاگ با ایجنت

در این معماری، ایجنت باید بر روی دستگاه ویندوز نصب شود تا دادههای لاگ را از آن جمعآوری کرده و سپس این دادهها را به سرور EventLog Analyzer ارسال کند. برای نصب ایجنت، فایل EventLogAgent.msi را که در دایرکتوری lib\native در پوشه نصب قرار دارد، اجرا کنید.

چگونگی عملکرد ایجنت

ایجنت به زیرساخت WMI دستگاه دسترسی پیدا کرده و دادههای لاگ را مستقیماً از طریق پرسوجوهای WMI دریافت میکند. پس از جمعآوری دادههای لاگ، ایجنت پردازش اولیه شامل فیلتر کردن لاگها و استخراج فیلدها را انجام میدهد و سپس فایل لاگ را فشرده کرده و دادهها را به سرور EventLog Analyzer از طریق پروتکل HTTP ارسال میکند.

مراحل پیکربندی جمعآوری لاگ با ایجنت

- در تب "Settings" به "Admin Settings" -> "Manage Agents" بروید.

- روی "Install Agent" کلیک کرده و سپس آیکون "+" مربوط به دستگاهها را انتخاب کنید.

- دستگاههایی که میخواهید ایجنت را روی آنها نصب کنید، انتخاب کنید.

- نام کاربری و رمز عبور برای دسترسی به دستگاهها را وارد کنید.

مدیریت ایجنتها:

ایجنتهای نصبشده را میتوانید به راحتی از طریق لینک "Agent Administration" در بخش "Admin Settings" مدیریت کنید. در این صفحه، میتوانید دستگاههای مرتبط با ایجنت، وضعیت سرویس ایجنت، و گزینههایی برای شروع، توقف و راهاندازی مجدد آن را مشاهده کنید.

جمعآوری لاگ امن

EventLog Analyzer تضمین میکند که جمعآوری لاگها از منابع شما از طریق ایجنتها به صورت امن انجام میشود. استانداردهای رمزگذاری زیر توسط ایجنتهای EventLog Analyzer نسخه ۴.۱ و بالاتر پیادهسازی میشود.

- دادههای محرمانه مانند شناسهها و کلیدهای منحصر به فرد که بین ایجنتها و سرورها در طول فرایند ثبتنام اولیه ایجنت منتقل میشوند، با الگوریتم AES در حالت ECB و همراه با چکسام یکپارچگی SHA256 رمزگذاری میشوند.

- تمامی ارتباطات دیگر بین ایجنت و سرور نیز با استفاده از الگوریتم AES و کلیدهای جلسه رمزگذاری میشود.